Microsoft Purview propose un panel d’outils puissants pour la gouvernance des données. Mais la solution est complexe et sa courbe d’apprentissage est longue. Ce guide express fournit quelques repères pour faciliter la prise en main de la plateforme.

Qu’est-ce que Microsoft Purview ?

Microsoft Purview est un ensemble de solutions destinées à gouverner, protéger et gérer les données sensibles où qu’elles se trouvent. L’offre est née de la fusion de Microsoft 365 Compliance et Azure Purview au début de l’année 2022. Il s’agit d’une plateforme unifiée qui regroupe les capacités de gouvernance des données, de conformité et de gestion des risques (consulter notre article “La gouvernance documentaire comme stratégie pour Microsoft 365” pour une présentation détaillée des enjeux et des risques liés à l’environnement numérique de travail). Le produit se présente comme un écosystème de modules spécialisés et complémentaires qui peuvent être déployés successivement ou simultanément. Cette richesse fonctionnelle est un véritable atout, mais elle rend la configuration et l’utilisation de la solution plus exigeantes que pour d’autres produits. Une bonne compréhension des différents périmètres fonctionnels concernés par le déploiement de Microsoft Purview est un préalable à une mise en œuvre réussie.

Deux scénarios clés pour orchestrer le déploiement de Microsoft Purview

Parmi les modules qui composent l’offre Purview, deux servent de locomotives pour l’apprentissage et le déploiement de cet environnement performant, mais néanmoins complexe, auquel peu d’entreprises ont eu jusqu’à présent l’occasion de se confronter.

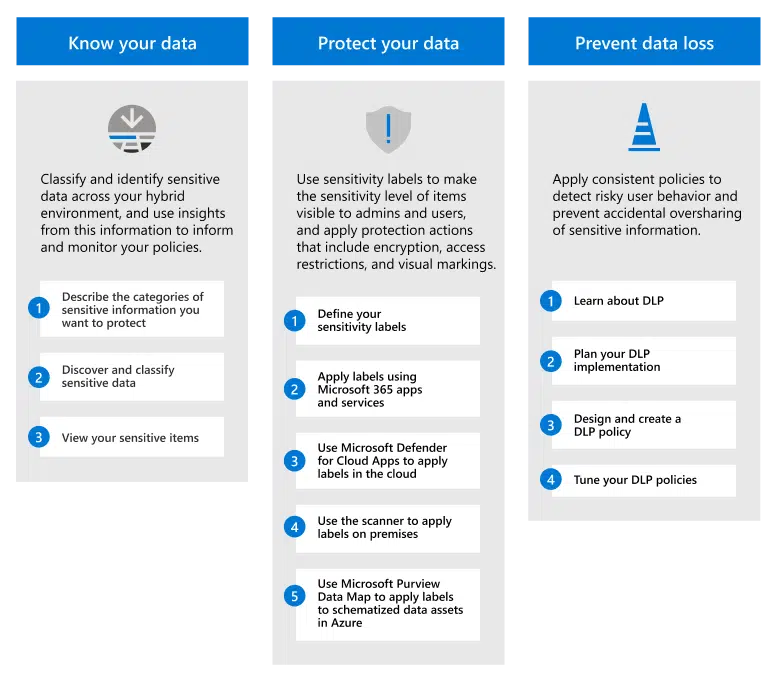

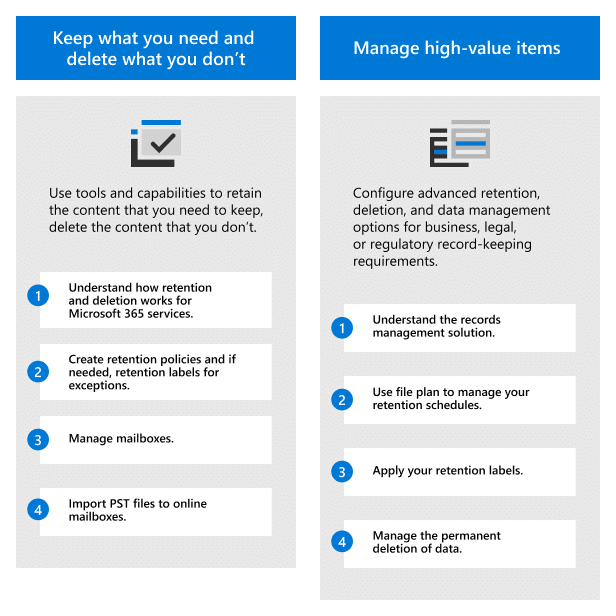

Nous recommandons de commencer à explorer les possibilités du produit en partant de la gestion de la protection des données (Information Protection) et de la gestion des enregistrements (Record Management).

Ces deux composantes de la solution occupent une place à part. Elles correspondent aux deux principaux enjeux de gouvernance qui sous-tendent le déploiement de Microsoft Purview. La première permet de définir et de mettre en place les mesures qui vont assurer la protection des données sensibles contre des fuites ou des divulgations non autorisées. La seconde constitue le socle sur lequel des principes de gouvernance seront mis en œuvre en réponse aux diverses obligations en matière de conservation et d’élimination de certaines données.

Scénario de déploiement « Information Protection » – Source Microsoft

Scénario de déploiement « Record Management » Source Microsoft

Principales étapes du processus de déploiement de Microsoft Purview

Les démarches d’implémentation des modules de base que sont Information Protection et Record Management présentent plusieurs similarités. Elles s’articulent toutes les deux autour des principes d’identification et de classification des informations, d’application de restrictions, de surveillance et d’amélioration continue. Ces points communs montrent une cohérence dans l’utilisation de Microsoft Purview lorsqu’il s’agit de répondre à des objectifs de sécurité et de conformité.

Phase 1 : Découvrir et localiser les données sensibles

Dans les deux cas, il est essentiel de reconnaître les données qui nécessitent une attention particulière pour répondre aux exigences de sécurité, de conformité ou de gestion. L’organisation doit identifier les informations critiques qu’elle souhaite protéger et celles qui doivent être conservées pour des raisons réglementaires.

Pour y parvenir, elle va utiliser une bibliothèque de classifieurs personnalisables. Bien que les deux modules partagent certaines fonctionnalités similaires, ils n’utilisent pas exactement le même ensemble de classifieurs. L’un propose des modèles spécifiquement orientés vers la protection des données sensibles comme les numéros de cartes de crédit, les numéros de sécurité sociale ou les informations de santé (PHI). L’autre met à disposition des classifieurs davantage axés sur le suivi des objectifs de conformité, comme des modèles de reconnaissance des informations d’identification personnelle (PII).

Dans un premier temps, ces classifieurs sont utilisés pour faire un profilage des sources de données et initialiser une analyse de risques. Des analyses basées sur les classifieurs sont réalisées afin de détecter où se trouvent les informations sensibles à travers les systèmes de fichiers locaux, les partages réseau, les bibliothèques SharePoint, ou encore les boîtes de réception d’e-mails.

Phase 2 : Définir les règles de protection et de rétention

Après avoir découvert où se trouvent les données sensibles, l’étape suivante consiste à définir les niveaux de protection ou les règles de conservation et d’élimination que l’organisation souhaite appliquer à tel ou tel type d’information sensible.

Dans les deux cas, on va procéder de manière comparable. Les règles vont être définies au moyen d’étiquettes de sensibilité (pour le module Information Protection) ou d’étiquettes de rétention (pour le module Record Management) qui exploitent les capacités de détection des classifieurs définis précédemment. Dans le module Information Protection, les mesures de protection qui déterminent ce que les utilisateurs peuvent ou ne peuvent pas faire avec les données sensibles sont définies au moyen d’étiquettes de sensibilité. Dans le module Record Management, les modalités de protection des données durant les périodes de rétention ainsi que le sort réservé à ces mêmes données à la fin de ces périodes sont, quant à elles, configurées dans les étiquettes de rétention.

Les règles de protection et de conservation ne prennent effet qu’à partir du moment où les étiquettes qui les portent sont publiées par l’intermédiaire de politiques appliquées de façon manuelle (par les utilisateurs) ou automatiquement (par examen continu des espaces qui stockent les données).

Exprimé de cette manière, le processus peut paraître simple, mais dans la pratique c’est tout l’inverse. Il faut du temps pour assimiler la logique de configuration dans son ensemble et pour faire face aux multiples effets de bord induits par les (trop) nombreuses subtilités de paramétrage. J’attends avec impatience (je ne dois pas être le seul) la version qui rendra la démarche et la documentation plus accessibles.

Phase 3 : Surveiller et adapter les politiques

Dans les deux scénarios de déploiement de Microsoft Purview, une phase de surveillance doit être prévue pour s’assurer que les politiques sont appliquées correctement et pour être en mesure de corriger d’éventuelles anomalies.

Il faut surveiller l’utilisation des données sensibles et détecter toute violation des règles de protection à partir des rapports et des journaux d’audit mis à disposition. De la même manière, l’application des étiquettes de rétention doit être suivie pour être adaptée le cas échéant.

Des ajustements dans la configuration des classifieurs, des étiquettes et des politiques sont également à prévoir en cas de nouvelles menaces, de changements significatifs dans la configuration du système d’information ou d’évolution du cadre réglementaire. Ces ajustements nous renvoient directement aux étapes une et deux du processus.

Phase 4 : Renforcer le dispositif

Les autres produits de la solution participent également à la réalisation des objectifs de protection et de conformité.

- Data Lifecycle Management se concentre sur la définition et l’application de mesures de conservation et d’élimination à un niveau plus global que le module Record Management. Cette solution est utilisée pour créer des règles qui s’appliquent à des ensembles de données plus larges (comme la messagerie, les sites SharePoint ou les comptes OneDrive), sans avoir à considérer chaque type de document individuellement.

- eDiscovery permet de collecter, préserver, rechercher et analyser des données électroniques provenant de diverses sources Microsoft 365 à des fins d’enquête légales ou réglementaires. Ce composant est essentiel pour garantir que les informations pertinentes sont disponibles et accessibles en cas de litige ou d’audit.

- Le module Data Loss Prevention (DLP) est utilisé pour surveiller en temps réel l’utilisation des données sensibles et empêcher leur exfiltration via des accès non autorisés. Les politiques DLP peuvent être définies pour empêcher le partage ou le transfert de données sensibles via e-mail, OneDrive, SharePoint, ou tout autre canal de communication.

- Compliance Manager est un outil centralisé qui aide les organisations à surveiller, évaluer et gérer la conformité à diverses normes réglementaires (RGPD, nLPD, HIPAA…). Son rôle est crucial pour s’assurer que les politiques de protection des données et de gestion des enregistrements respectent les exigences de conformité.

- Risk Management offre les capacités nécessaires à l’identification, à l’évaluation et à l’atténuation des risques d’origine interne. Des algorithmes analysent un large éventail de signaux, tels que les comportements d’utilisation des données, les accès aux informations sensibles et les transferts de fichiers, afin d’identifier les activités anormales. La solution permet d’effectuer des investigations détaillées pour comprendre la nature des menaces et prendre les mesures appropriées.

Pages Microsoft Learn à consulter en priorité :

- Deploy an information protection solution with Microsoft Purview | Microsoft Learn

- Learn about sensitive information types | Microsoft Learn

- Learn about sensitivity labels | Microsoft Learn

- Gestion des enregistrements dans Microsoft Purview

- Commencer avec la gestion des enregistrements

- Solution de gouvernance des données

Je suis fait embarquer sans en avoir été informé dans MS PurView. Je l’ai découvert par hasard en ouvrant un fichier pdf que j’avais créé et il m’est imposé à partir de maintenant de me connecter à MS Purview pour pouvoir l’ouvrir, ce qui n’était évidemment pas la cas à sa création.

Je trouve ces méthodes proprement scandaleuses où au nom d’une protection forcée soit disant votre intérêt, vous n’avez plus accès à vos propres données !!!

Les GAFA ne manquent pas d’air visiblement dans l’indifférence générale des régulateurs censés protéger les utilisateurs.

PS : c’est visiblement très compliqué pour supprimer MS Purview et je n’y suis pas arrivé!Je suis preneur de conseil pour me débarrasser de cet outil non désiré.

Bonjour,

Je n’ai pas de recette miracle à vous donner. Mais, ce que j’ai pu constater à titre personnel, c’est qu’il est difficile de prévoir les nombreux effets que peuvent avoir dans les jours, voire dans les semaines qui suivent, les choix de paramétrage qui sont effectués dans le produit. Il faut énormément tester et rester très vigilant.

JF Périé